Eclairage juridique sur les enjeux de l’authentification forte et du SMS OTP

LES FAITS

- L’ACPR a récemment rappelé aux PSP leur obligation de remboursement de tous les frais liés aux transactions non autorisées par carte bancaire dans un délai d’un jour ouvrable. Ce rappel porte également sur le cadre légal pour contester ce remboursement.

- La charge de la preuve incombe aux PSP, qui ne peuvent se reposer sur le simple SMS OTP pour démontrer la négligence ou la fraude de leur client.

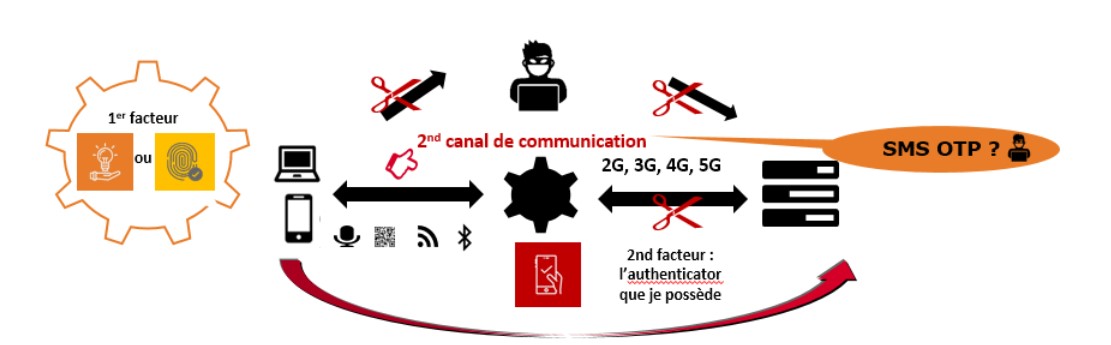

- L’authentification forte pour toute transaction en ligne doit satisfaire les exigences de sécurité de la RTS/DSP2. Pour rappel, en plus du protocole EMV 3DS V2, le client doit se voir proposer un moyen d’authentification avec deux facteurs, couplé à une authentification dynamique avec un code unique non rejouable, transporté de point à point de façon sécurisée (de sorte qu’il ne puisse être manipulé) ; dans le cas d’un paiement, il doit être lié à l’opération de paiement (montant, code commerçant).

ENJEUX

- Conforter la confiance dans les banques avec des paiements interopérables en Europe, dans une relation à distance sécurisée par des solutions d’identité numériques fiables et sécurisées.

- Protéger ses clients de tout risque d’usurpation d’identité et de fraude, avec des solutions d’authentification forte conformes aux exigences de la RTS, que ce soit pour l’accès à leur compte (et donc l’initiation d’un virement) ou pour un paiement par carte ou tout autre moyen (virement).

- Proposer à tous les clients des solutions alternatives au simple SMS OTP correspondant à leurs pratiques en ligne (Web, mobile), à leur acceptation et à leur taux d’équipement (avec ou sans biométrie, app mobile ou inclusive), sans discrimination et sans surcoût.

- Eviter tout risque de contestation du client auprès de sa banque pour une transaction validée par simple OTP et cela dès le premier euro (à partir du 15 mai 2021 en France).

MISE EN PERSPECTIVE

- Le statut juridique du recours au SMS OTP avait déjà fait l’objet d'une position éclairée de la part de la Commission Européenne : « Les solutions devraient reposer sur les facteurs d’authentification les plus sûrs, en s’éloignant, dans la mesure du possible, […] des technologies et canaux de communication plus anciens qui sont sujets aux attaques (par exemple, les SMS) » ; mais aussi de la part de l’EBA « qui actait du caractère insuffisamment intègre ou confidentiel [du SMS] pour être retenu comme la preuve d’un facteur fiable de possession. »

- Comme pour la signature électronique non qualifiée, la charge de la preuve avec recours au SMS OTP est donc du ressort de l’émetteur. Mais à l’inverse du cadre juridique ouvert pour la signature électronique, qui n’impose pas la signature qualifiée, la spécification technique RTS impose à tout émetteur d’avoir un rapport assurant la conformité aux exigences définies pour l’authentification forte.

- Face à la difficulté de mise en place des protocoles EMV 3DS V2 et des cas d’exemption associés, mais aussi pour éviter les risques d’abandons en raison de parcours non optimisés, les principaux schemes et les législateurs ont toléré le report des délais d’application de la RTS/DSP2 et la possibilité de continuer à recourir à 3DS V1 avec un simple SMS OTP comme moyen d’authentification. Même dans le cadre de 3DS V2, certains ont fait le choix de poursuivre avec le SMS OTP en plus d’un second facteur. Mais cette tolérance va prendre fin dans les prochaines semaines avec la mise en oeuvre effective du soft decline.

- Même en tant que second facteur de possession, le SMS OTP doit être sécurisé pour se conformer aux exigences de la RTS ; du point de vue du canal out of band (protocole de transmission SS7) pour éviter la divulgation de données et les attaques d’hommes du milieu, et prévenir le risque élevé de prises en main du smartphone par un pirate (par exemple en suivant le guide de l’autorité britannique en charge de la cybersécurité).

- La protection contre le SIM SWAP revêt également un enjeu majeur de responsabilité aussi bien pour les banques que pour les opérateurs mobiles ou leurs revendeurs. Avant d’être une fraude au paiement, il s’agit d’usurpation d’identité avec faille de donnée personnelles. Courant février 2021, l’autorité belge en charge de la protection des données personnelles a ainsi sanctionné un revendeur en considérant qu'il était redevable de la défaillance de protection de la vie privée de son client avec des impacts dommageables liés à cette usurpation d'identité. Aux Etats-Unis, un investisseur en crypto-actifs a par ailleurs gagné son procès auprès d’un opérateur mobile pour un SIM SWAP qui lui avait fait perdre 24 millions de dollars de crypto-actifs.

- Pas étonnant dans ce contexte que trois opérateurs français (Bouygues Telecom, Orange et SFR) aient souhaité renforcer leur solution de SIM verify (contrôle de SIM SWAP limité intialement au changement récent) en s’associant avec l’américain BOKU pour identifier avec plus de certitude le propriétaire du mobile.

- La solution de BOKU se base principalement sur l’analyse de la fraude liée aux signaux des appels. Pour autant, est-ce suffisant et adapté à la conformité RGPD ? Le débat est ouvert et des alternatives se présentent, comme la possibilité pour tout changement d’abonnement de demander une véritable identification équivalente au face à face, comme avec la spécification française PVID pour le KYC, pour l’identification à des fins de services de confiance ou d’identité numérique eIDAS.