Après le mobile payment, le mobile ID ?

LES FAITS

Alors que le paiement avec application mobile reste encore marginal dans nombre de pays européens, au profit de la carte bancaire (en particulier en France), le taux de pénétration est beaucoup plus élevé dans les pays en voie de développement. En sera-t-il de même pour l’identité sur mobile, dite mobile ID ?

Dans son rapport publié le 26 octobre 2020, Juniper Research estime que quel que soit le secteur géographique, la demande d’identification à distance et d’accès sécurisé à des services numériques sera en croissance mondiale de 467 % entre 2020 et 2025 ; et cette croissance passera par le développement d’applications d’identité sur mobile. Le nombre d’applications mobile ID pourraient ainsi croître de 1 milliard en 2020 à 6,2 milliards en 2025, soit plus que le nombre de cartes d’identités électroniques. L’effet de la pandémie et de l’exigence d’inclusion est un accélérateur de ce déploiement massif mais surtout dans les pays émergents.

Extrait : “Civic identity apps have come into their own as a way to boost digital financial participation, particularly in emerging economies. Post-pandemic, this capability will be crucial in enabling increased digital engagement.”

La répartition de volume entre les 6 régions du globe, estimée en 2025 par Juniper Research, ne trouve pas son origine uniquement dans la répartition de la population mondiale. L’Asie (Chine, Inde) et le continent africain représentent plus de 75 % des volumes. Mais comment expliquer la répartition entre l’Amérique du Nord (USA, Canada), l’Amérique Latine, et les pays du continent européen, au regard de la répartition du nombre d’habitants ?

NOTRE DECRYPTAGE

- Tout d’abord, dans les pays d’Amérique du Nord, faute de documents d’identité officiels, le permis de conduire sert dans de nombreux usages pour justifier son identité (en particulier pour démontrer sa majorité et accéder à l’achat de certains biens ou services, comme l'alcool). Or la plupart des permis de conduire américains étaient dénués de puce (avant l’incitation de solutions plus sécurisées via le REAL ID qui est d’ailleurs repoussé à 2021 en raison de la pandémie). Face à cet enjeu, les Américains ont été les premiers à expérimenter l’usage du mobile pour justifier d’une identité régalienne avec le mobile DL (Driving Licence). Après de nombreux pilotes et le changement de législations, l’Etat de Louisiane a été le premier à déployer une application d’identité sur mobile avec une solution de Gemalto (aujourd’hui Thales).

Pour favoriser le déploiement sur la base d’une interopérabilité, un nouveau standard international a été élaboré (le standard SO/IEC ISO 18013-Part 5: Mobile Driving Licence application). Ainsi l’Etat de Floride vient d’annoncer le déploiement d’une application d’identité sur mobile permis de conduire, conforme à ce standard pour 2021, ce qui en permettra la même validité juridique qu’un format carte. Au Québec nous noterons aussi l’émergence cet été d’une nouvelle solution d’identité sur mobile, eID Me, qui dérive également de l’identité liée au permis de conduire, et qui suit les préceptes privacy by design d’une identité Self Sovereign Identity (nous aurons l’occasion de revenir sur ce sujet prochainement).

- Sur le continent européen, en Ukraine, une nouvelle application mobile, baptisée Diia, vient également d’être lancée sur la base du permis de conduire. Cette application permet le passage aux frontières, l’authentification à des services publics, voire dans le futur à des services privés ou de signature électronique. La Grande Bretagne qui, comme les USA et le Canada, est dépourvue de cartes d’identités électroniques, a fait face à l’enjeu du Brexit en mettant en œuvre une application mobile « EU EXIT document check » pour les résidents européens. Mais elle a dû faire plier Apple pour l’ouverture du NFC sur les équipements smartphone, afin de permettre la lecture des puces des passeports (Voir en fin d'article pour en savoir plus).

- Dans les (autres) pays de l’Union Européenne, la conformité au règlement eIDAS pour une identité numérique régalienne interopérable est une forte exigence, quel que soit le moyen d’identification électronique : matériel (tel qu’une carte d’identité à puce avec fonctions d’identité numérique) ou immatériel (tel qu’une solution Web ou une applications mobile). Le dernier rapport de l’ENISA sur les solutions eIDAS conformes permet de dévoiler la multiplicité de solutions et les contraintes associées. De nombreuses solutions sur mobile coexistent, mais toujours en complément de solutions cartes d’identité électroniques avec une fonction d’identité numérique (en Autriche, Belgique, Estonie, Finlande, Allemagne, Islande, Italie, Lettonie, Lituanie, Norvège, Suède et maintenant Danemark). Mais ces solutions mobile ID cachent des technologies bien différentes selon l’environnement de stockage du secret (la clé) et l’environnement de sécurité du protocole d’authentification dynamique (échange code OTP par ressaisie ou par canal sécurisé, ou protocole défi/réponse cryptographique) ; ce dernier permettant de déjouer les attaques de rejeu et d’hommes du milieu. La conformité de ces technologies aux exigences eIDAS semblent toujours faire l’objet d’intenses débats lors des revues entre les pairs européens (Voir en fin d'article). Pour l’instant le seul débat absolument tranché est celui du recours à un facteur biométrique inhérent, avec un capteur du téléphone (empreinte, iris…), au regard des risques de vulnérabilités de ces technologies. Son usage doit être exclu de toute application mobile pour une notification au niveau élevé. Même si toutes les solutions d’identité sur mobile eIDAS dérivent d’une identité source régalienne sous forme d’un titre d’identité physique, elles peuvent être émises aussi bien par des opérateurs privés (Itsme, mobile connect et moi) que par des opérateurs publics ; elle peuvent être reconnues par les Etats au même titre que leur propre solution d’identité (mobile ou carte d’identité avec fonction d’identité numérique) pour accéder à des services publics. Le choix de démarche de notification eIDAS incombe à l’Etat et ne présume pas obligatoirement du niveau de sécurité accordé à la solution. Ainsi la solution balte SmartID, opérée par un fournisseur privé de service qualifié eIDAS et non notifiée, est autorisée par l’Etat estonien pour accéder à certains services publics au même titre que les solutions d’identité émises par l’Etat (carte ou mobile). Elle est pourtant deux fois plus utilisée que la solution mobile Mobiil-ID de l’Etat car elle permet également d’accéder à 200 services privés. Par exemple, elle peut permettre l’identification KYC pour l’ouverture d’un compte bancaire, l’authentification forte conforme RTS/DSP2 et l’accès à un service de signature qualifiée électronique. Cette ouverture de solutions d’identité sur mobile très sécurisées au secteur privé, tant du point de vue émetteur que usages, est l’enjeu de l’option 2 de la révision eIDAS en cours, pour permettre une facilité d’acceptation et de confiance par les utilisateurs, grâce au libre choix de solutions hautement sécurisées interopérables et pan-européennes.

- Et la France ? L’ANSSI a qualifié la solution d’identité numérique sur mobile de la Poste au niveau susbtantiel. Elle est basée sur une solution en partenariat avec Docapost et Thales/Gemalto.

Pour l’instant, la stratégie de l’Etat oriente avec plus de certitude vers une demande de notification eIDAS sur la base de l’application mobile sous l’égide d'une agence gouvernementale, l'ANTS (Agence Nationale des Titres Sécurisés) et désignée ALICEM (Authentification en Ligne Certifiée sur Mobile). Cette application ALICEM permet de s’authentifier sur la base d’une identité vérifiée (préalablement enrôlée et vérifiée avec son passeport, potentiellement avec recours à la reconnaissance faciale), soit avec un mode de passe pour un niveau qui pourrait être substantiel, soit au niveau élevé avec un autre facteur, le passeport et plus précisément le certificat CS contenu dans la puce du passeport, qui sera vérifié avec le serveur de l’Etat pour fiabiliser le facteur possession. Le pilote actuel est basé sur une solution de Thales/Gemalto.

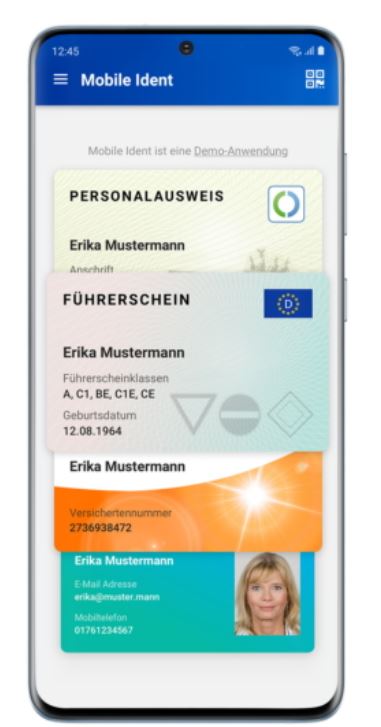

Cette solution ALICEM doit évoluer, tant en termes d’ergonomie, de flexibilité de plateforme (iOS et pas seulement Android), qu'en termes de fonctionnement, pour aller vers une application qui servira d’interface à la lecture NFC de la future carte d’identité électronique française. Cette nouvelle carte est prévue pour un déploiement à partir de l'été 2021. Elle intègrera en plus de la fonctionnalité règlementaire européenne ICAO pour un document régalien de voyage, une fonctionnalité d’identité numérique propre avec un protocole eIDAS token de base dit Pace V1. Cette évolution suit le concept de l’application allemande AussweissApp2 qui permet de s’interfacer avec la carte d’identité électronique allemande (avec protocole eIDAS token dit Pace V2). Ce développement est prévu dans le cadre du futur marché dit SGIN Système de Gestion de l’Identité Numérique, lancé par l’ANTS. Ce marché prévoit la mise à disposition d’une première plateforme pour activer/gérer l'identité numérique de sa future carte d’identité à puce à partir de juillet 2022. Cette même plateforme permettrait d’utiliser son identité numérique pour s’authentifier à un service accessible par FranceConnect, soit avec cette application mobile soit par une interface Web sur un PC avec un lecteur de carte (pour le court terme dans des maisons France services).

- Et le futur ? L’Allemagne est déjà en train d’imaginer la nouvelle génération de son mobile ID, une solution hautement sécurisée reposant sur le Secure Element embedded, eSE, d’un mobile et garantissant le même niveau de sécurité que pour une carte à puce. Le BSI (l’équivalent de l’ANSSI en Allemagne) s’est associé avec l’imprimerie nationale allemande, la Bundesdruckerei, et le fabricant de mobile Samsung pour délivrer d’ici la fin de l’année une solution d’identité numérique sur les équipements Galaxy S20. Samsung mettrait donc à disposition un SDK pour rendre accessible son eSE. Ce SDK permettrait à des fournisseurs de services et des développeurs d’application de créer des applets pour des TSM, applets qui seraient chargés directement sur la plateforme de la puce sécurisée.

Le futur d’une identité numérique hautement sécurisée pourrait-il donc être une solution matérielle d’identité numérique (et non plus immatérielle) basée sur un eSE de son mobile, dans le quel serait dérivée son identité issue de sa carte d’identité ?

Pour l'instant des étapes demeurent à franchir. Il faudrait que l'Europe puisse même imposer cette ouverture d’écosystème en matière eSE à tous les fabricants d’équipements mobile, par exemple dans le cadre de la future révision eIDAS. Cela permettrait d'assurer sa souveraineté et de stopper les velléités de Google ou Apple de faire main-basse sur les identités numériques sur mobile au travers de plateformes fermées et de brevets offensifs. Après son brevet de 2016 « document importation into secure element », Apple vient d’obtenir de nombreuses publications de brevet en 2020 pour se positionner en tant que fournisseur d’identité, et pour gérer avec préservation de sa vie privée les « titres numériques », credentials, de sa vie numérique.

POUR EN SAVOIR PLUS : Du mobile payment au mobile ID, même combat pour un écosystème ouvert, sécurisé, interopérable et souverain en Europe ?

Comme pour le paiement, le développement de l’identité sur mobile est lié intrinsèquement aux contraintes de l’écosystème des mobiles. La première contrainte est l’ouverture des technologies qui permettent d’interfacer un équipement mobile avec son environnement : NFC, QR code, Bluetooth. Pour l’usage de l’identité, Apple n’a ouvert la fonctionnalité lecture NFC qu’en 2019, suite à la demande pressante des Britanniques dans le contexte du Brexit, pour une solution mobile qui permette de lire la puce NFC des passeports des résidents étrangers.

La seconde contrainte est liée à l’environnement de sécurité du mobile pour stocker les secrets et les credentials, mais aussi pour opérer les transactions cryptographiques dans un environnement distant. Le monde du paiement a été confronté à ce dilemme : où stocker l’application de paiement pour assurer une transaction sécurisée ?

Faute de solution universelle convenable pour la sécurité garantie des transactions (en particulier via les TEE), le monde des paiements a dû mettre en œuvre des solutions palliatives avec le HCE et la tokenisation avec le recours à des Token Service Providers qui aujourd’hui peuvent être contrôlés dans certains cas par les schemes américains Visa et Mastercard. Mais ce modèle n’est pas transposable stricto sensu à l’identité sur mobile qui présente des contraintes plus fortes de sécurité et de protection de la vie privée. En fait, la solution de sécurité la plus adaptée est identique à celle d’une carte bancaire : la puce sécurisée (SE).

- L’écosystème des mobiles a d’abord fermé la porte au développement des microSD qui pouvaient ouvrir la voie à des solutions ouvertes indépendantes d’un opérateur mobile ou d’un fabricant de mobile.

- La puce SIM détachable, qui néanmoins avait une capacité de stockage limitée et demeurait sous le contrôle des opérateurs, est également un modèle en voie de disparition au profit de la eSIM. Toutes les solutions d'identité basées sur une SIM pourraient donc être remises en question.

- Smart Insight titrait au premier trimestre que 2020 serait potentiellement l’année de la eSIM. Selon le GSMA, en janvier 2020, 108 opérateurs mobiles MNO ont déjà adopté le format eSIM permettant le multiroaming et il est attendu qu’en 2025, plus de 60 % des mobiles seront compatibles eSIM. Cette eSIM (dite aussi eUICC) a l’avantage d’un secure element avec des capacités cryptographiques et de stockage plus importantes qu’une SIM classique (exemple solution Infineon eSIM packagée avec 800 Kbytes d'espace mémoire). Mais en fermant la porte d’une eSIM removable, le privilège d’accès de cette eSIM passe de la main des opérateurs mobiles à celles des fabricants de mobiles…

- Quant à l’alternative de la fonctionnalité SIM en solution SoftSIM avec iUICC en l’intégrant dans les processeurs de bande de base du téléphone, cette option ne peut être crédible que pour le stockage sécurisé de données personnelles et de transactions sécurisées. Par ailleurs elle est aujourd’hui réduite à un nombre de fournisseurs limités, dont Qualcom (dont la vulnérabilité Snapdragon de puces system on chip dites DSP rend 50 % du parc mobile actuel en espions en puissance).

- Le futur du secure element d’un mobile semble donc passer inévitablement par un « secure element embeddé ». Mais les mobiles Apple ou certains mobiles Samsung de dernière génération verrouillent l’accès à leurs applications de paiement respectives X-Pay. Or l’enjeu de souveraineté sur nos wallets mobiles est beaucoup plus fort dans le cas de l’identité numérique que dans le cas d’un paiement, comme le souligne avec pertinence l’article de Forbes signé par David G.W. Birch. Cet enjeu est également un enjeu de libre choix de l’utilisateur et de contrôle exclusif par l'utilisateur de sa vie numérique (et donc d’absence de surveillance que ce soit d’un opérateur privé ou d’un acteur gouvernemental).

- La standardisation semble anticiper cette évolution vers un écosystème ouvert, sécurisé et interopérable autour du Secure Element. GlobalPlatform a émis récemment un livre blanc pour des spécifications d'une nouvelle plateforme VPP Virtual Primary Platform. Cette approche VPP est déjà standardisée par l’ETSI pour la spécification Smart Secure Plateform (ETSI TS 103 666-1 and ETSI TS 103 666-2) qui adresse les cas d’usage tels que l’IoT et la 5G. En étendant ce standard VPP du iSE des composants SOC au modèle eSE de nos mobiles, cela ouvrirait l’interopérabilité d’applications différentes et isolées sur une même plateforme de composant et assurerait les fonctionnalités multi-applicatives fournies par différents acteurs (sans contrôle par l’un des acteurs tels que le fabricant d'équipement ou le pays où se trouve le siège de ce fabricant). Les 3 cas d’usage identifiés par GP pour ce standard VPP sont outre les télécommunications, le paiement et l’identité numérique …. La messe est-elle dite ? Non elle commence ….

POUR EN SAVOIR PLUS sur les solutions mobile ID eIDAS

Les différentes solutions peuvent être déclinées par les technologies suivantes :

- Des solutions basées sur la SIM de type PKI. C’est alors la SIM qui stocke le secret (la clé / le certificat et qui procède de l’authentification dynamique). Dans le cas d’une solution notifiée au niveau élevé et émise par un Etat comme en Estonie ou en Moldavie, cela requiert une relation contractuelle de l’Etat avec les opérateurs mobiles utilisés dans cet état. La Finlande et la Norvège ont également des solutions Mobile eID PKI SIM base (mais non notifiées eIDAS) dans le cadre d’un accord entre opérateurs privés : des banques et des opérateurs télécom.

- Des solutions qui conservent le secret stocké dans un SE ou un autre environnement sécurisé le TEE sur le mobile. La solution gouvernementale lettonienne eParakst, notifiée au niveau élevé, fonctionnent sur ce principe.

- Des solutions qui conservent (ou partagent) le secret dans un environnement distant sécurisé (ex HSM) dont l’accès est rendu autorisé par le protocole d’authentification comme pour la signature à distance par cloud. L’application émise par la gouvernement portugais Chave mobil (notifiée au niveau élevé) et l'application smartID, émise par un fournisseur de services qualifié dans les pays baltes, fonctionnent sur ce principe. Les opérateurs privés, Itsme en Belgique, Mobile Connect et moi en France suivent également ce concept mais en introduisant la SIM comme élément-clé du protocole d’authentification pour accéder au secret distant.

- Des solutions qui stockent le secret (la clé) dans le key sofware store du mobile. Exception faite de la solution Thales/Gemalto de white crypto box certifiée EAL3+ pour des mobiles de dernières générations, ces solutions sont en général peu sécurisées.